1.LUSK加密

LUSK(linux Unified Key Setup),是linux硬盘加密的标准,luks相当于对磁盘上了一把锁,要想打开就要有相应的“钥匙”,使用“钥匙”打开后,我们就可以任意的进行操作了,与普通的硬盘一样,使用方法如下。

2.对磁盘进行加密

1.首先,我们可以看到当前主机中设备/dev/vdb有3个分区:

2.选择对分区/dev/vdb1进行加密:

cryptsetup luksFormat /dev/vdb1

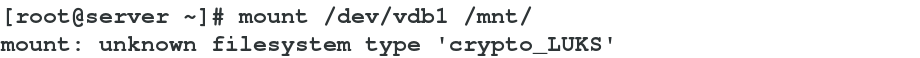

我们可以看到,当加密操作完成后,已经“上锁”的磁盘是不能直接挂载的,若要对磁盘进行挂载,必须先将“锁”打开:

3.使用加密磁盘

1.打开加密磁盘

cryptsetup open /dev/vdb1 redhat ##/dev/vdb是真实的经过加密的设备##redhat是加密后的真实设备映射的虚拟设备

打开后,我们在/dev/mapper中可以看到虚拟设备redhat:

2.给磁盘添加文件系统:

mkfs.xfs /dev/mapper/redhat

3.挂载设备:

现在,我们就可以正常的使用此设备进行读写:

此时,我们在此设备上新建文件如下:

4.卸载&关闭设备:

先将设备卸载,再关闭,关闭设备的操作就像将设备上的已经打开的“锁”再 锁上,关闭设备之后,我们不能再挂载设备,从而也就不能在设备上读写。

1.卸载设备:umount /mnt/

2.关闭设备:cryptsetup close redhat ##redhat就是我们在打开时指定的虚拟设备

关闭后,我们可以看到,/dev/mapper中,虚拟设备redhat消失,在下次打开加密设备时,由我们指定新的虚拟设备:

5.我们再将设备重新打开、挂载,发现我们存储在设备中的文件依然存在:

4.加密磁盘开机自动挂载

首先,我们建立/pub目录用来永久挂载加密磁盘:

![]()

1.开机自动挂载:

vim /etc/fstab

/dev/mapper/ww /pub xfs defaults 0 0 设备 挂载点 文件类型 挂载方式默认 是否备份 是否检查

![]()

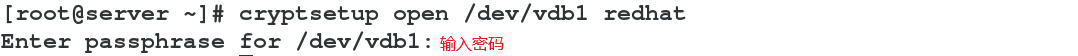

2.设置虚拟设备与真实设备的映射

我们已经知道,在打开加密磁盘时,需要我们指定相应的虚拟设备,在上面的编辑中,我们指定了设备与挂载点,但是我们指定的设备是系统中当前并不存在的虚拟设备,因此,我们还需要建立虚拟设备与真实设备的映射,也就是打开加密磁盘:

vim /etc/crypttab ww /dev/vdb1 /root/vdb1passwd

虚拟设备 真实设备 校验文件

##表示:真实设备通过此校验文件成功后建立此虚拟设备

![]()

3.建立校验文件

在上面,我们指定/root/vdb1passwd为校验文件,但是此文件中系统并不存在,因此我们需要自己建立此文件,并在此文件中写入磁盘的密码:

![]()

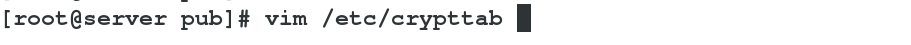

4.为加密的设备添加密码校验文件

我们 在上面建立了校验文件,但是此时,此文件与设备听不存在联系,因此我们还需让这两者建立联系:

cryptsetup luksAddKey /dev/vdb1 /root/vdb1passwd ##指定此加密设备的校验文件为/root/vdb1passwd

完成这些操作后,我们的加密磁盘就可以开机自动挂载,首先,我们可以看到当前/dev/mapper/ww并没有挂载到/pub上:

reboot后,我们可以看到设备自动挂载,并且设备中还存在我们建立的文件test{1…5}:

5.删除加密设备:

删除设备的过程即是删除我们对设备做的所有更改

1.删除自动挂载文件中的内容:vim /etc/fstab

![]()

2.删除/etc/crypttab中的内容:

![]()

3.删除校验文件;

![]()

4.卸载设备:

5.关闭设备:

6.格式化设备:

此时,此设备就变为一个普通的设备,我们不再需要进行“打开”“关闭”等操作,可以直接对设备进行挂载:

支付宝扫一扫

支付宝扫一扫 微信扫一扫

微信扫一扫

.png)

.png)

.png)